| Produs | Opțiune | Cantitate |

|---|

Ransomware-ul “Petya”: Ce se cunoaște în momentul de față

2017-06-30

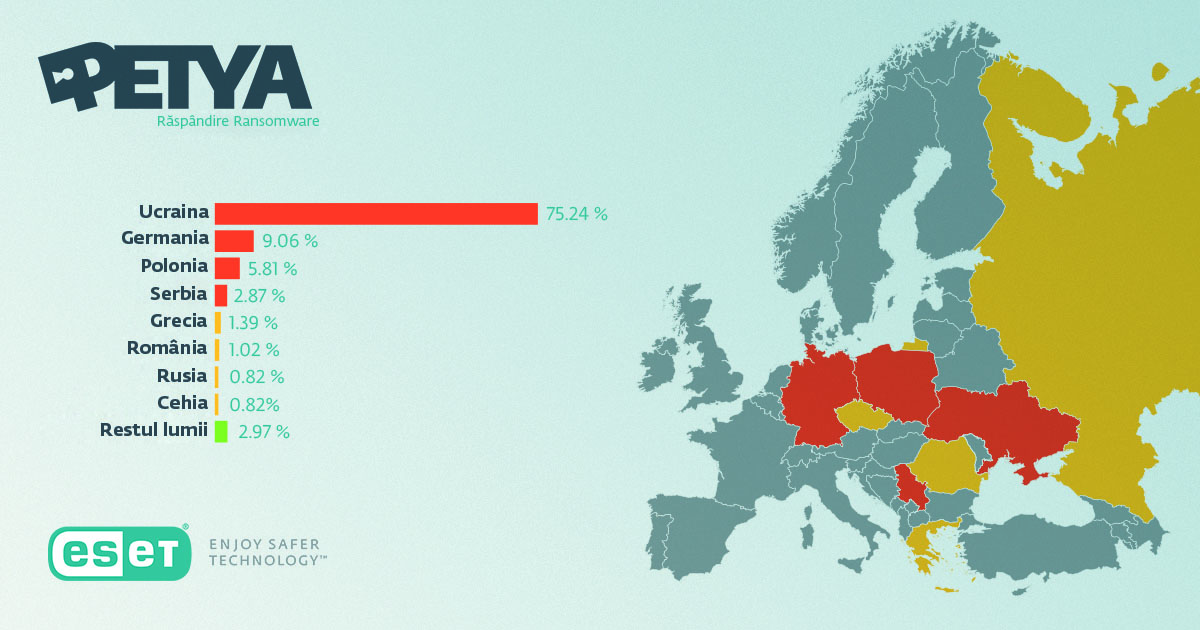

Un nou atac masiv de ransomware, început în Ucraina, se răspândește în Europa și în Statele Unite. Companii importante au fost afectate în întreaga lume.

Ransomware-ul pare să aparțină familiei Petya, care în prezent este detectată de ESET ca Win32/Diskcoder.C Trojan.

Utilizatorii ESET pot găsi instrucțiuni pentru a asigura cel mai înalt nivel de protecție împotriva acestei amenințări aici. În plus, clienții vor putea găsi sfaturi cu privire la noul program malware. ESET protejează împotriva acestei amenințări, cu condiția să aveți o instalare implicită a oricărui produs curent ESET. Mai mult decât atât, produsele cu detecție de rețea protejează împotriva mecanismului de răspândire SMB sau împotriva EternalBlue, în mod proactiv.

Scara atacului acesta este comparată cu recenta lansare a lui WannaCryptor. ESET protejează atât companiile, cât și utilizatorii de acasă împotriva lui WannaCryptor.

Cercetătorii ESET au descoperit punctul de plecare al acestei epidemii globale. Atacatorii au compromis cu succes programul de contabilitate M.E.Doc, popular în diferite industrii din Ucraina, inclusiv în instituțiile financiare. Autorii atacului au executat o actualizare troianizată a lui M.E.Doc, care le-a permis acestora lansarea campaniei masive de ransomware, care s-a răspândit în întreaga țară și în întreaga lume. M.E.Doc a lansat un avertisment pe site-ul lor web.

Cum funcționează Petya?

Malware-ul Petya atacă MBR-ul computerului (master boot record), o parte esențială a sistemului de pornire ce conține informații despre partițiile de hard disk și ajută la încărcarea sistemului de operare. Dacă malware-ul infectează cu succes MBR-ul, acesta va cripta întreaga unitate în sine. În caz contrar, criptează toate fișierele, precum se întâmplă cu Mischa.

Noul malware pare să utilizeze o combinație a exploit-ului EternalBlue utilizat de WannaCryptor, pentru a intra în rețea și pentru răspândirea ulterioară prin PsExec în cadrul acesteia.

Pentru a verifica dacă sistemul dvs. de operare Windows are efectuate patch-uri împotriva acestui tip de malware, apelați la utilitarul ESET gratuit EternalBlue Vulnerability Checker.

Existența acestor vulnerabilități puternice reprezintă probabil motivul pentru care infectarea se răspândește rapid, chiar dacă focarele anterioare au generat titluri de știri la nivel global, iar cele mai multe vulnerabilități ar fi trebuit să aibă patch-urile deja implementate. Pentru infiltrarea în rețea este nevoie doar de un calculator neprotejat. De acolo, malware-ul poate prelua drepturile de administrator și se poate răspândi și în alte computere.

Petya și cripto-ransomware-ul

În Ucraina, sectorul financiar, sectorul energetic și numeroase alte industrii au fost afectate. Sfera prejudiciului cauzat sectorului energetic nu este încă confirmată și nu au existat rapoarte despre o întrerupere a alimentării cu energie electrică, așa cum s-a întâmplat anterior cu infamul malware Industroyer, descoperit de ESET.

O imagine care afișează mesajul de răscumpărare face turul mediului online, inclusiv una de la Group-IB, cu următorul mesaj (parafrazat):

"Dacă vedeți acest text, fișierele dvs. nu mai sunt accesibile, deoarece au fost criptate... Vă garantăm că vă puteți recupera toate fișierele în siguranță și cu ușurință. Tot ce trebuie să faceți este să plătiți taxa de răscumpărare [echivalentul a 300 USD în bitcoins] și să cumpărați cheia de decriptare. "

Cum să vă protejați

- Utilizați software anti-malware de încredere: acesta reprezintă o componentă de bază, critică. Doar pentru că este vorba de un server care are un firewall, nu înseamnă că nu are nevoie de anti-malware. Are nevoie! Instalați întotdeauna un program anti-malware cu reputație și asigurați-vă că este în permanență actualizat.

- Asigurați-vă că aveți toate actualizările și patch-urile actuale pentru Windows instalate.

- Rulați verificatorul de vulnerabilitate EternalBlue, pentru a vedea dacă mașinile ce rulează pe platforma Windows au patch-urile necesare împotriva exploatării EternalBlue și dacă este necesar, efectuați acele patch-uri.

- Pentru utilizatorii ESET de acasă: realizați o actualizare a produsului.

- Pentru utilizatorii ESET de tip business: trimiteți o sarcină de actualizare către toate stațiile de lucru sau actualizați soluțiile Endpoint Security sau Endpoint Antivirus pe stațiile de lucru.

Pentru mai multe informații despre #Petya, consultați acest articol de pe blogul de securitate blogESET.ro.

Acest articol va fi actualizat pe măsură ce apar noi informații.

Pentru acasă

Pentru business

Infrastructură