| Produs | Opțiune | Cantitate |

|---|

Pentru Windows, Mac, Android

Soluții speciale pentru:

Securitate completă pentru medii Home office sau Small business

- Antivirus multiplu-premiat cu protecție ransomware

- Banking sigur, firewall, anti-theft și antispam

- Protecția datelor și a confidențialității și un modul de gestionare a parolelor

BUCURĂ-TE DE CE CONTEAZĂ,

LASĂ RESTUL ÎN SEAMA ESET

Învață ce face soluția noastră de securitate online apreciată specială și cum te poate ajuta să îți protejezi dispozitivele

Afla mai multe

BUSINESS

SOLUTIONS

Protejați endpoint-urile companiei,

datele afacerii și utilizatorii

Soluții recomandate

Servicii recomandate

ESET PROTECT PLATFORM

Aflați mai multe despre platforma noastră unificată de securitate cibernetică și despre capacitățile sale echilibrate în mod unic.

Exploreaza PlatformaCapabilitati platforma

- Protecție Endpoint Modernă

- Detecție & Răspuns la nivel Endpoint (XDR)

- Mobile Threat Defense

- Securitatea serverului de fișiere

- Criptare

- Autentificare Multi-Factor

- Advanced Threat Defense

- Securitate Mail

- Securitate Aplicații Cloud

- Vulnerability & Patch Management

- Threat Intelligence

- MDR Services

- Premium Support

- Managementul securității

Soluții

Enterprise

Securitate cibernetică pregătită pentru viitor

cu ajutorul unei protecții endopint

puternice

Soluții recomandate

Servicii recomandate

Tailored solutions

Servicii recomandate

FURNIZOR SERVICII MANAGED (MSP)

Descoperiți programul ESET MSP, cu sistem de taxare zilnică și facturare lunară

Aflați mai multeParteneriate

Why choose ESET?

ESET is built on trust and stability, allowing it to offer leading technology through research excellence.

Aflați mai multeAdditional information and resources

- Superior technology

- Industry recognition

- Corporate blog

- Resource center

- Compare ESET

- Cybersecurity compliance

- Watch Demo

Industries

Pentru acasă

Descărcați software-ul (este necesară cheia de licență) sau încercați gratuit produsele ESET

Altele

Descărcați utilitare, instrumente de securitate și versiuni beta gratuit.

Utilitare și instrumente Versiuni Beta

Axel Soft IT Group

Strada Cireșului, nr.2

Sector 2, București

www.eset.ro

Departament Vânzări:

Tel: 031 228 80 00

Mobil: 0724 044 371

E-mail: [email protected]

Departament Marketing:

Tel: 031 228 80 00

E-mail: [email protected]

Departament Tehnic:

Tel: 031 228 80 00

Mobil: 0723 626 062

Mobil: 0724 044 372

Mobil: 0734 600 100

E-mail: [email protected]

- Noutăți Antivirus

- Malware-ul Plead folosește routere compromise și atacuri de tip man-in-the-middle împotriva software-ului ASUS Webstorage

Malware-ul Plead folosește routere compromise și atacuri de tip man-in-the-middle împotriva software-ului ASUS Webstorage

2019-05-15

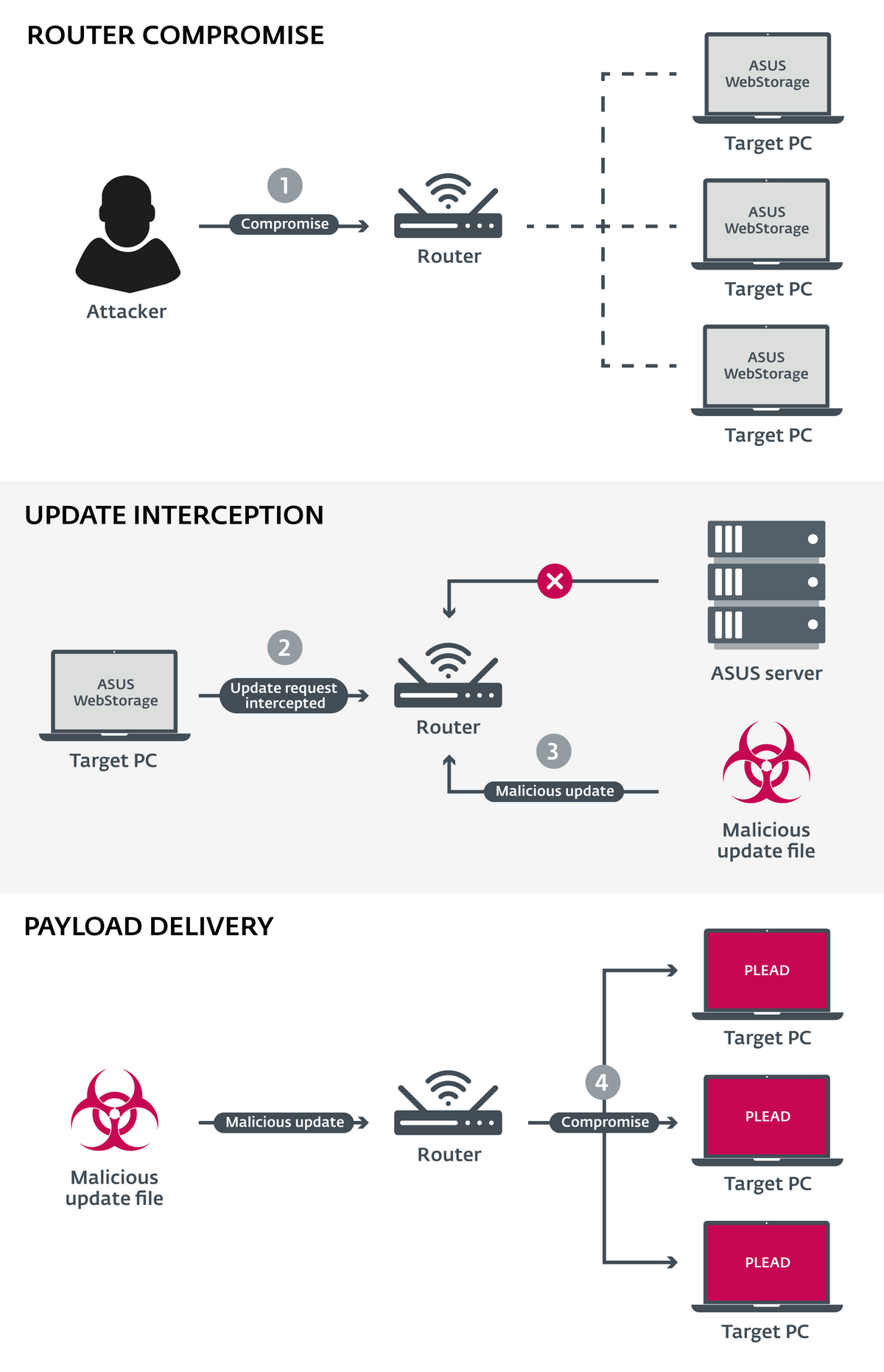

Cercetătorii ESET au descoperit recent că malware-ul Plead a fost răspândit de autorii acestuia, folosind routere compromise și atacuri de tip man-in-the-middle (MitM) împotriva software-ului legitim ASUS WebStorage. Activitatea acestora a fost detectată de ESET pe teritoriul Taiwanului, unde malware-ul Plead este cel mai activ. A fost raportat anterior faptul că malware-ul Plead este folosit de grupul BlackTech în atacuri direcționate, în special cele axate pe spionaj cibernetic în Asia.

La sfârșitul lunii aprilie 2019, cercetătorii care utilizează datele de telemetrie ESET au observat mai multe încercări de implementare a acestui malware într-un mod neobișnuit. Mai exact, backdoor-ul Plead a fost creat și executat de un proces legitim, ce poartă numele de AsusWSPanel.exe. Acest proces aparține unui client al serviciului de stocare în cloud numit ASUS WebStorage. Fișierul executabil a fost semnat digital de ASUS Cloud Corporation.

ESET suspectează că este foarte probabil ca acesta să fie un scenariu de atac man-in-the-middle. Anton Cherepanov, unul dintre cercetătorii ESET care ia parte la această investigație, menționează că: „Software-ul ASUS WebStorage este vulnerabil la astfel de atacuri. Mai exact, actualizarea software-ului este solicitată și transferată prin HTTP; odată ce o actualizare este descărcată și gata să fie executată, software-ul nu validează autenticitatea acesteia înainte de executare. Astfel, dacă procesul de actualizare este interceptat de atacatori, aceștia pot rula, de fapt, o actualizare malițioasă."

Conform cercetărilor efectuate în trecut pe acest subiect, malware-ul Plead poate compromite, de asemenea, routerele vulnerabile și le poate utiliza chiar ca servere C&C pentru programul malware. „Ancheta noastră a scos la iveală faptul că majoritatea organizațiilor afectate dețin routere produse de același producător; în plus, panourile de administrare ale acestor routere sunt accesibile de pe internet. Astfel, credem că un atac MitM la nivel de router este cel mai plauzibil scenariu", adaugă Anton Cherepanov. „Este foarte important ca dezvoltatorii de aplicații software să nu monitorizeze numai mediile lor pentru posibile intruziuni, ci și să pună în aplicare mecanisme de actualizare adecvate pentru produsele lor, care să ofere protecție în fața atacurilor MitM".

Un alt scenariu posibil care explică ce se petrece este un atac asupra lanțului de distribuție. Atacurile asupra lanțurilor de distribuție deschid oportunități nelimitate pentru ca atacatorii să compromită în mod fraudulos un număr mare de ținte în același timp. Cu toate acestea, așa cum este explicat mai pe larg aici, este puțin probabil să se întâmple acest lucru, deși riscul nu poate fi pe deplin ignorat.

Infografic al scenariul unui atac man-in-the-middle

Imaginile ilustrează cel mai plauzibil scenariu de atac, utilizat pentru livrarea de payload-uri malware către ținte, prin intermediul routerelor compromise.

Pentru acasă

Pentru business

Infrastructură

© 1992 - 2026 ESET, spol. s r.o. - Toate drepturile rezervate. Mărcile folosite sunt mărci sau mărci înregistrate ale ESET, spol. s r.o. sau ESET America de Nord. Toate celelalte nume sau branduri sunt mărci înregistrate ale companiilor respective.