| Produs | Opțiune | Cantitate |

|---|

Pentru Windows, Mac, Android

Soluții speciale pentru:

Securitate completă pentru medii Home office sau Small business

- Antivirus multiplu-premiat cu protecție ransomware

- Banking sigur, firewall, anti-theft și antispam

- Protecția datelor și a confidențialității și un modul de gestionare a parolelor

BUCURĂ-TE DE CE CONTEAZĂ,

LASĂ RESTUL ÎN SEAMA ESET

Învață ce face soluția noastră de securitate online apreciată specială și cum te poate ajuta să îți protejezi dispozitivele

Afla mai multe

BUSINESS

SOLUTIONS

Protejați endpoint-urile companiei,

datele afacerii și utilizatorii

Soluții recomandate

Servicii recomandate

ESET PROTECT PLATFORM

Aflați mai multe despre platforma noastră unificată de securitate cibernetică și despre capacitățile sale echilibrate în mod unic.

Exploreaza PlatformaCapabilitati platforma

- Protecție Endpoint Modernă

- Detecție & Răspuns la nivel Endpoint (XDR)

- Mobile Threat Defense

- Securitatea serverului de fișiere

- Criptare

- Autentificare Multi-Factor

- Advanced Threat Defense

- Securitate Mail

- Securitate Aplicații Cloud

- Vulnerability & Patch Management

- Threat Intelligence

- MDR Services

- Premium Support

- Managementul securității

Soluții

Enterprise

Securitate cibernetică pregătită pentru viitor

cu ajutorul unei protecții endopint

puternice

Soluții recomandate

Servicii recomandate

Tailored solutions

Servicii recomandate

FURNIZOR SERVICII MANAGED (MSP)

Descoperiți programul ESET MSP, cu sistem de taxare zilnică și facturare lunară

Aflați mai multeParteneriate

Why choose ESET?

ESET is built on trust and stability, allowing it to offer leading technology through research excellence.

Aflați mai multeAdditional information and resources

- Superior technology

- Industry recognition

- Corporate blog

- Resource center

- Compare ESET

- Cybersecurity compliance

- Watch Demo

Industries

Pentru acasă

Descărcați software-ul (este necesară cheia de licență) sau încercați gratuit produsele ESET

Altele

Descărcați utilitare, instrumente de securitate și versiuni beta gratuit.

Utilitare și instrumente Versiuni Beta

Axel Soft IT Group

Strada Cireșului, nr.2

Sector 2, București

www.eset.ro

Departament Vânzări:

Tel: 031 228 80 00

Mobil: 0724 044 371

E-mail: [email protected]

Departament Marketing:

Tel: 031 228 80 00

E-mail: [email protected]

Departament Tehnic:

Tel: 031 228 80 00

Mobil: 0723 626 062

Mobil: 0724 044 372

Mobil: 0734 600 100

E-mail: [email protected]

- Noutăți Antivirus

- ESET investighează operațiunile grupului Evilnum care dezvoltă malware ce vizează sectorul financiar

ESET investighează operațiunile grupului Evilnum care dezvoltă malware ce vizează sectorul financiar

2020-07-09

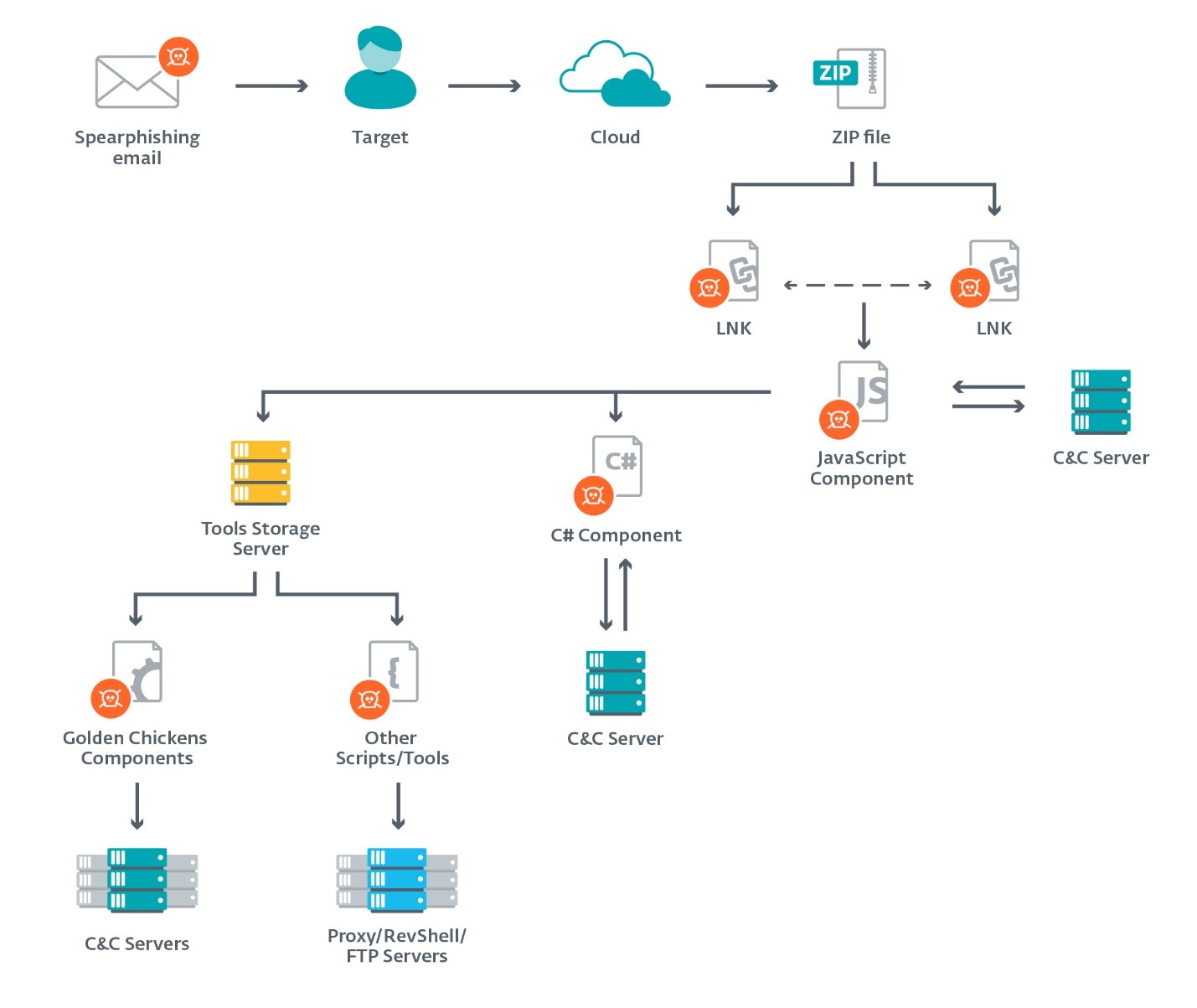

Cercetătorii ESET au lansat o analiză în profunzime a operațiunilor Evilnum, grupul APT (advanced persistent threat) din spatele programelor malware Evilnum. Conform datelor statistice ESET, țintele vizate au fost companii de tehnologie din sectorul financiar (platforme și instrumente pentru tranzacții online, de exemplu). Deși majoritatea țintelor sunt localizate în UE și Marea Britanie, ESET a identificat atacuri și în țări precum Australia și Canada. Principalul obiectiv al grupului Evilnum este să spioneze țintele sale și să obțină informații financiare atât de la companiile vizate, cât și de la clienții lor.

„În timp ce acest malware a fost descoperit “in-the-wild” încă din 2018 și a fost documentat anterior, prea puține informații au fost strânse despre grupul din spatele său și modul în care operează”, spune Matias Porolli, cercetătorul ESET care conduce ancheta despre Evilnum. „Setul lor de instrumente și infrastructura au evoluat și acum constau într-un amestec de programe malware, proiectate chiar de ei, combinate cu instrumente achiziționate de la Golden Chickens, un furnizor de Malware-as-a-Service, care are în portofoliul de clienți grupări infracționale cunoscute precum FIN6 și Cobalt Group”, a adaugăt el.

Evilnum fură informații sensibile, inclusiv date ale cardurilor de credit ale clienților și dovezi ale adreselor/documentelor de identitate; documente cu liste de clienți, investiții și operațiuni de tranzacționare; licențe software și acreditări pentru comercializarea de programe/platforme software; certificate de e-mail; și alte date. De asemenea, grupul a obținut acces la alte informații sensibile din sfera IT, cum ar fi configurațiile VPN.

Țintele au fost abordate prin e-mail-uri spear-phishing ce conțineau o legătură către un fișier ZIP găzduit pe Google Drive. Arhiva malware includea mai multe fișiere de tip shortcut care extrăgeau și executau o componentă malițioasă, în timp ce se afișa un document capcană gândit pentru disimulare”, explică Porolli. Aceste documente de disimulare a atacului par autentice și sunt folosite în mod continuu și activ în operațiunile curente ale grupului, în încercarea de a compromite noile victime. Documentele sunt adresate reprezentanților de suport tehnic și managerilor de cont, care primesc în mod regulat documente de identitate sau date ale cardurilor de credit de la clienții lor.

La fel ca în cazul multor coduri malițioase, pot fi trimise diverse comenzi către programele malware Evilnum. Printre acestea se numără comenzi pentru colectarea și trimiterea parolelor salvate în Google Chrome și a unor capturi de ecran; pentru oprirea programului malware și eliminarea persistenței; și pentru trimiterea cookie-urile Google Chrome către un server de comandă și control.

„Evilnum folosește o infrastructură complexă pentru operațiunile sale, cu multiple servere pentru diferite tipuri de comunicare”, concluzionează Porolli.

Pentru mai multe detalii tehnice despre malware-ul Evilnum și grupul APT, puteți citi articolul complet de pe blogul WeLiveSecurity „More evil: a deep look at Evilnum and its toolset”. Puteți urmări, de asemenea, echipa ESET Research pe Twitter pentru cele mai recente știri despre acest caz.

Pentru acasă

Pentru business

Infrastructură

© 1992 - 2026 ESET, spol. s r.o. - Toate drepturile rezervate. Mărcile folosite sunt mărci sau mărci înregistrate ale ESET, spol. s r.o. sau ESET America de Nord. Toate celelalte nume sau branduri sunt mărci înregistrate ale companiilor respective.