| Produs | Opțiune | Cantitate |

|---|

Pentru Windows, Mac, Android

Soluții speciale pentru:

Securitate completă pentru medii Home office sau Small business

- Antivirus multiplu-premiat cu protecție ransomware

- Banking sigur, firewall, anti-theft și antispam

- Protecția datelor și a confidențialității și un modul de gestionare a parolelor

BUCURĂ-TE DE CE CONTEAZĂ,

LASĂ RESTUL ÎN SEAMA ESET

Învață ce face soluția noastră de securitate online apreciată specială și cum te poate ajuta să îți protejezi dispozitivele

Afla mai multe

BUSINESS

SOLUTIONS

Protejați endpoint-urile companiei,

datele afacerii și utilizatorii

Soluții recomandate

Servicii recomandate

ESET PROTECT PLATFORM

Aflați mai multe despre platforma noastră unificată de securitate cibernetică și despre capacitățile sale echilibrate în mod unic.

Exploreaza PlatformaCapabilitati platforma

- Protecție Endpoint Modernă

- Detecție & Răspuns la nivel Endpoint (XDR)

- Mobile Threat Defense

- Securitatea serverului de fișiere

- Criptare

- Autentificare Multi-Factor

- Advanced Threat Defense

- Securitate Mail

- Securitate Aplicații Cloud

- Vulnerability & Patch Management

- Threat Intelligence

- MDR Services

- Premium Support

- Managementul securității

Soluții

Enterprise

Securitate cibernetică pregătită pentru viitor

cu ajutorul unei protecții endopint

puternice

Soluții recomandate

Servicii recomandate

Tailored solutions

Servicii recomandate

FURNIZOR SERVICII MANAGED (MSP)

Descoperiți programul ESET MSP, cu sistem de taxare zilnică și facturare lunară

Aflați mai multeParteneriate

Why choose ESET?

ESET is built on trust and stability, allowing it to offer leading technology through research excellence.

Aflați mai multeAdditional information and resources

- Superior technology

- Industry recognition

- Corporate blog

- Resource center

- Compare ESET

- Cybersecurity compliance

- Watch Demo

Industries

Pentru acasă

Descărcați software-ul (este necesară cheia de licență) sau încercați gratuit produsele ESET

Altele

Descărcați utilitare, instrumente de securitate și versiuni beta gratuit.

Utilitare și instrumente Versiuni Beta

Axel Soft IT Group

Strada Cireșului, nr.2

Sector 2, București

www.eset.ro

Departament Vânzări:

Tel: 031 228 80 00

Mobil: 0724 044 371

E-mail: [email protected]

Departament Marketing:

Tel: 031 228 80 00

E-mail: [email protected]

Departament Tehnic:

Tel: 031 228 80 00

Mobil: 0723 626 062

Mobil: 0724 044 372

Mobil: 0734 600 100

E-mail: [email protected]

- Noutăți Antivirus

- Cercetătorii ESET au descoperit un nou grup APT (BackdoorDiplomacy) ce are drept țintă diplomați din Africa și Orientul Mijlociu

Cercetătorii ESET au descoperit un nou grup APT (BackdoorDiplomacy) ce are drept țintă diplomați din Africa și Orientul Mijlociu

2021-06-11

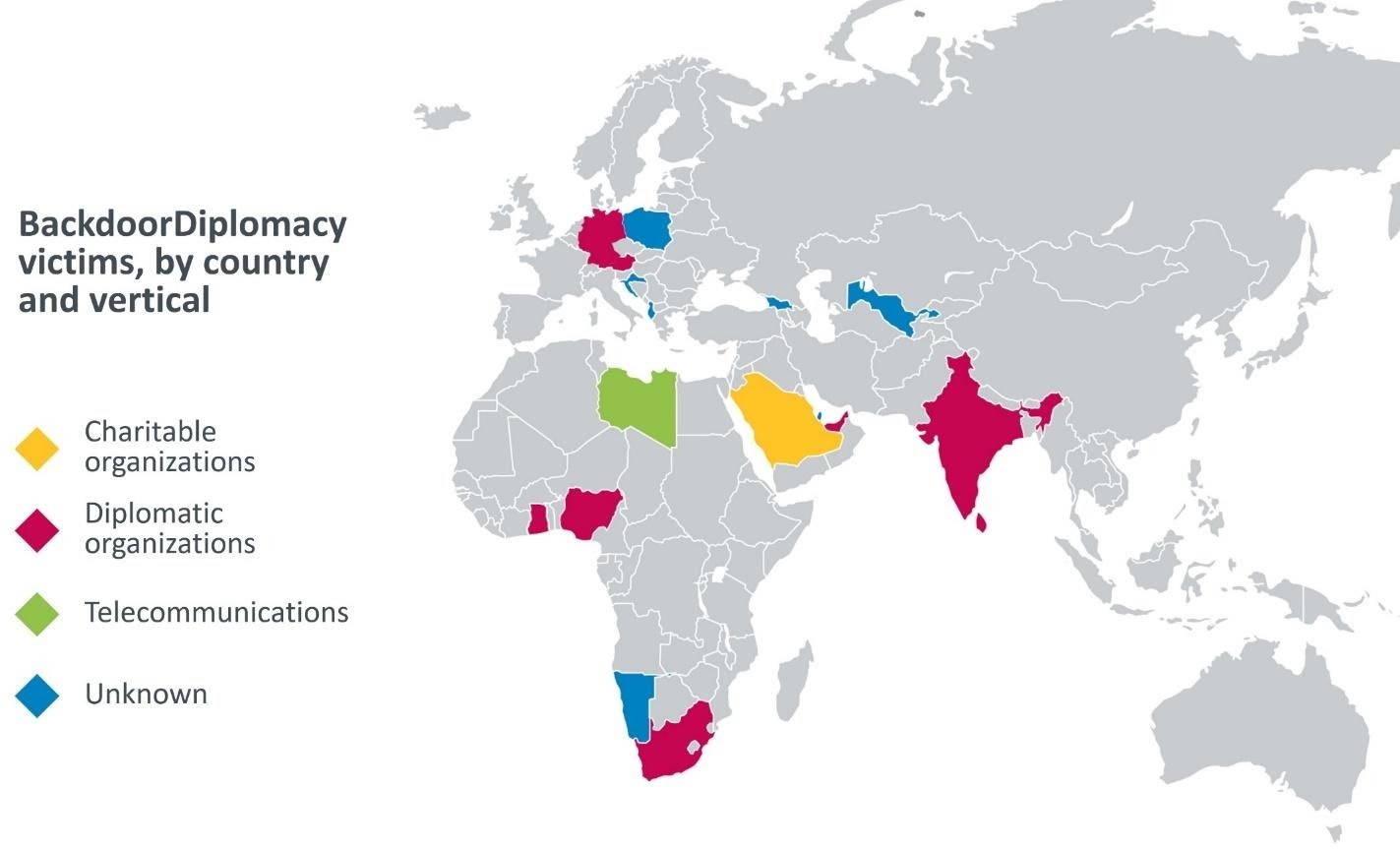

Cercetătorii ESET au descoperit un nou grup APT (Advanced persistent threat) ce poartă numele de BackdoorDiplomacy și care vizează în primul rând ministerele de afaceri externe din Orientul Mijlociu și Africa și, ocazional, companii de telecomunicații. Atacurile lor încep de obicei prin exploatarea aplicațiilor vulnerabile expuse la internet pe serverele web, cu intenția de instalare a unui backdoor personalizat pe care ESET îl numește Turian. BackdoorDiplomacy poate detecta mediile de stocare a datelor portabile, mai ales unitățile flash USB și poate copia conținutul acestora în recycle bin-ul unității principale. Această cercetare a fost discutată exclusiv la conferința anuală ESET World din această săptămână.

„BackdoorDiplomacy împărtășește tactici, tehnici și proceduri cu alte grupuri din Asia. Turian reprezintă probabil o etapă avansată a evoluției Quarian, backdoor-ul folosit împotriva țintelor diplomatice din Siria și Statele Unite”, spune Jean-Ian Boutin, director de cercetare amenințărilor la ESET, care a lucrat la această investigație împreună cu Adam Burgher, Senior Threat Intelligence Analyst la ESET. Protocolul de criptare a rețelei Turian este aproape identic cu protocolul de criptare a rețelei utilizat de Whitebird, un backdoor operat de Calypso, un alt grup din Asia. Whitebird a fost infiltrat în cadrul organizațiilor diplomatice din Kazahstan și Kârgâzstan în același interval de timp cu BackdoorDiplomacy (2017-2020).

Victimele BackdoorDiplomacy au fost descoperite în ministerele afacerilor externe ale mai multor țări africane, precum și în Europa, Orientul Mijlociu și Asia. Obiectivele suplimentare ale acestui grup includ companii de telecomunicații din Africa și cel puțin o organizație caritabilă din Orientul Mijlociu. În fiecare caz, operatorii au folosit tactici, tehnici și proceduri similare (TTP-uri), dar au modificat instrumentele utilizate, chiar și în regiuni geografice apropiate, pentru a îngreuna urmărirea grupului.

BackdoorDiplomacy este, de asemenea, un grup de atac multi-platformă care vizează atât sistemele Windows, cât și sistemele Linux. Grupul vizează servere cu porturi expuse la internet, exploatând securitatea slabă a încărcării fișierelor sau vulnerabilități neactualizate - toate acestea conducând la un webshell numit China Chopper, care este utilizat de diferite grupuri. Operatorii au încercat să-și mascheze dropper-ul din backdoor și să se sustragă detecției.

O sub-categorie de victime a fost vizată cu executabile de colectare a datelor care au fost concepute pentru a căuta suporturi portabile de date (mai ales unități flash USB). Implantul malware scanează în mod obișnuit în căutarea de astfel de unități și, în momentul detectării inserării unui suport amovibil, încearcă să copieze toate fișierele de pe acestea într-o arhivă protejată prin parolă. BackdoorDiplomacy este capabil să fure informațiile de sistem ale victimei, să facă capturi de ecran și să scrie, să mute sau să șteargă fișiere.

Pentru mai multe detalii tehnice despre BackdoorDiplomacy, puteți parcurge postarea de blog “BackdoorDiplomacy: Upgrading from Quarian to Turian” de pe WeLiveSecurity. Asigurați-vă că urmăriți cele mai recente știri ale cercetătorilor ESET pe Twitter.

Victime după țară și pe verticală

Pentru acasă

Pentru business

Infrastructură

© 1992 - 2026 ESET, spol. s r.o. - Toate drepturile rezervate. Mărcile folosite sunt mărci sau mărci înregistrate ale ESET, spol. s r.o. sau ESET America de Nord. Toate celelalte nume sau branduri sunt mărci înregistrate ale companiilor respective.